La era moderna de Internet no sólo tiene aspectos positivos: La creciente digitalización también atrae a cada vez más ciberdelincuentes que quieren acceder a sus datos sensibles con la ayuda de agujeros de seguridad o malware. No es raro que utilicen software disponible gratuitamente en la red. Aquí te contamos qué herramientas legales de hacking existen y cómo puedes incluso ir un paso por delante de los delincuentes de Internet con ellas.

- Los hackers destructivos abusan del software legal para fines ilegales.

- Los dispositivos móviles también se están convirtiendo cada vez más en el objetivo de los atacantes de Internet.

- Con la ayuda de herramientas de hacking, puede identificar y corregir las vulnerabilidades de su red.

Índice de contenidos

1. cinco kits de herramientas para hackers que puedes conseguir legalmente en internet

Puede que el software de hacking tenga mala reputación, pero eso no significa que siempre sea ilegal. Puedes conseguir las siguientes cinco utilidades legalmente en Internet.

1.1 Aircrack aprovecha los agujeros de seguridad de tu WLAN

Con Aircrack obtendrás varios programas que te ayudarán a sondear y explotar vulnerabilidades en las redes. El principal programa del kit de herramientas es el software de descifrado Aircrack-ng, que puede averiguar las claves de seguridad de redes WLAN protegidas por WEP y WPA2. Para WEP, se utiliza el llamado método de fuerza bruta, lo que significa que simplemente se prueban todas las combinaciones posibles de números y letras.

Aircrack-ng sólo necesita unos segundos para descifrar una clave WEP. Para contraseñas WPA2 más complejas, en cambio, recurre a ataques de diccionario, en los que la contraseña se determina a partir de una lista de contraseñas. Sin embargo, este método sólo funciona sila contraseña consiste en una cadena de caracteres con sentido.

Además de Aircrack-ng, el paquete de herramientas contiene, entre otras, las siguientes subrutinas:

- Airbase-ng suplanta la identidad de un punto de acceso utilizando los escaneos SSID recibidos.

- Airdecap-ng crackea datos WEP y WPA de Wifis con la ayuda de una clave conocida.

- Aireplay-ng se infiltra en redes con paquetes creados por él mismo.

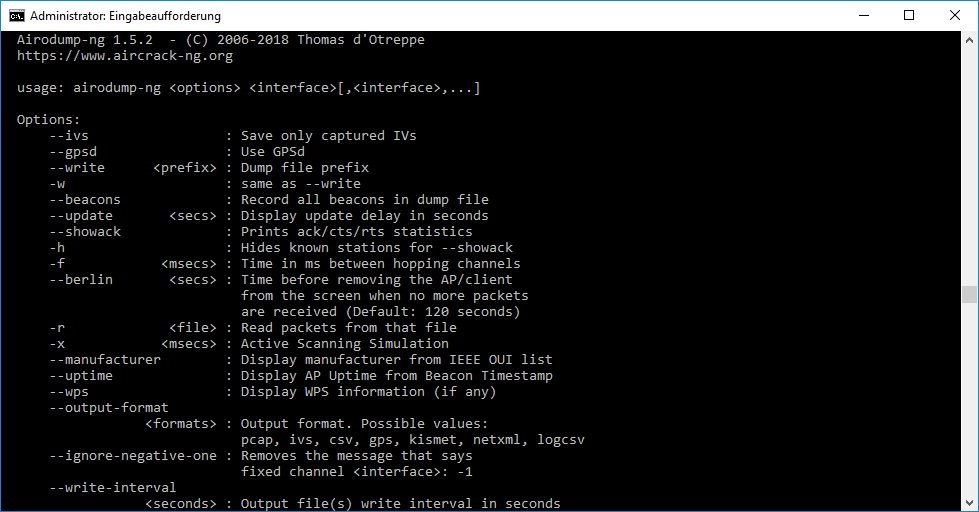

- Airodump-ng registra el tráfico de datos y muestra información de la red.

- Airolib-ng gestiona y almacena listas de contraseñas y ESSID para calcular claves WPA.

- Airserv-ng autoriza tarjetas de red que no están conectadas localmente mediante una conexión TCP.

- Airtun-ng establece túneles virtuales.

1.2 Entrar en la matriz con Nmap

La herramienta de red Nmap pertenece a la categoría de los llamados escáneres de puertos: monitoriza todos los puertos hasta el 1024 inclusive y también los superiores, si éstos están almacenados en el archivo de servicios del programa. Por supuesto, también existe la opción de especificar puertos dedicados para el escaneo. Sin embargo, nmap sólo realiza escaneos en los sistemas de destino si están alojados por el propio usuario o si el operador ha dado su permiso.

Nmap es una herramienta basada puramente en texto que se desarrolló originalmente para Linux (GNU). Sin embargo, también existe una versión del programa con interfaz gráfica de usuario, Zenmap. Si ya ha adquirido experiencia con herramientas de línea de entrada, el manejo en la consola no debería suponerle demasiado desafío. Puede iniciar una exploración sencilla con el comando

nmap<dirección IP> o nmap <dirección web>.

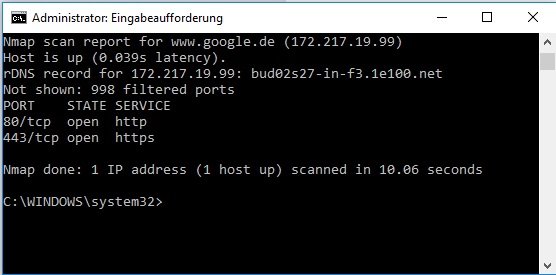

Usando Google como ejemplo (www.google.de, 172.217.19.99), el resultado se ve así:

Es bueno saberlo: El escáner de vulnerabilidades Nessus también realiza la búsqueda de puertos abiertos con nmap.

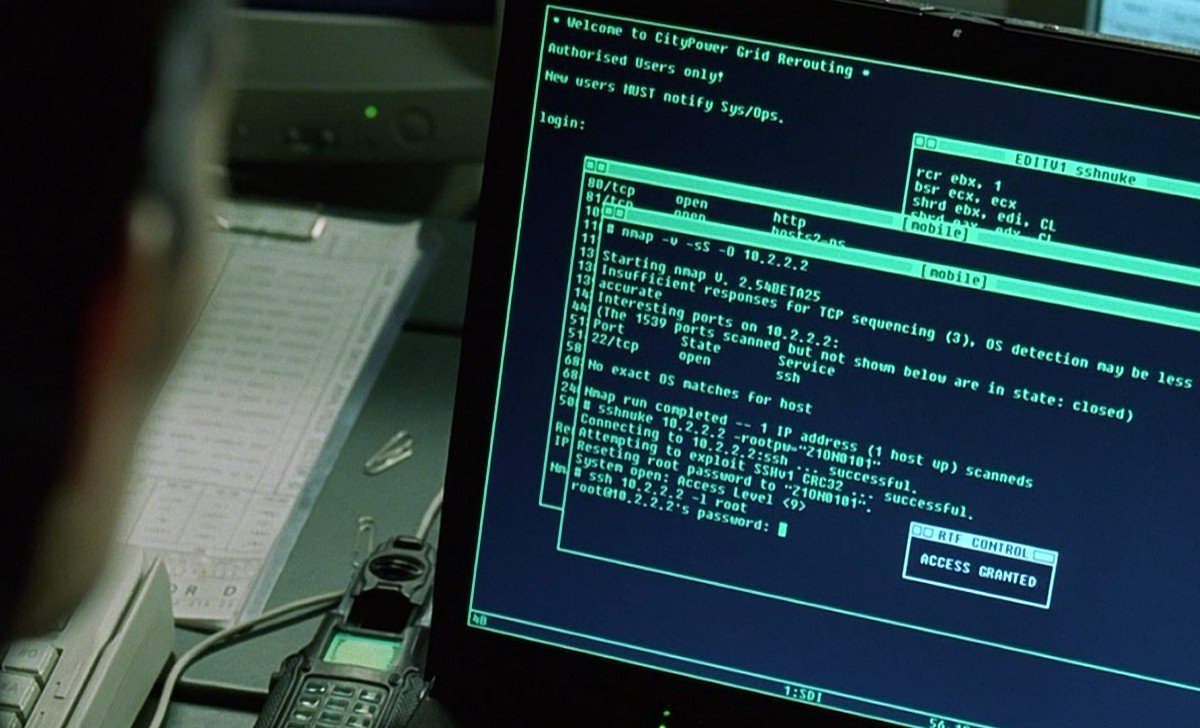

nmap llega a Hollywood: nmap también se ha utilizado para el «análisis de redes» en conocidas películas:

El programa hizo su mayor aparición hasta la fecha en «Matrix Reloaded». En la película, el hacker Trinity utiliza una vulnerabilidad descubierta por el software para penetrar en la red de una central eléctrica. En cambio, una versión anterior de Zenmap aparece en la superproducción «El ultimátum de Bourne».

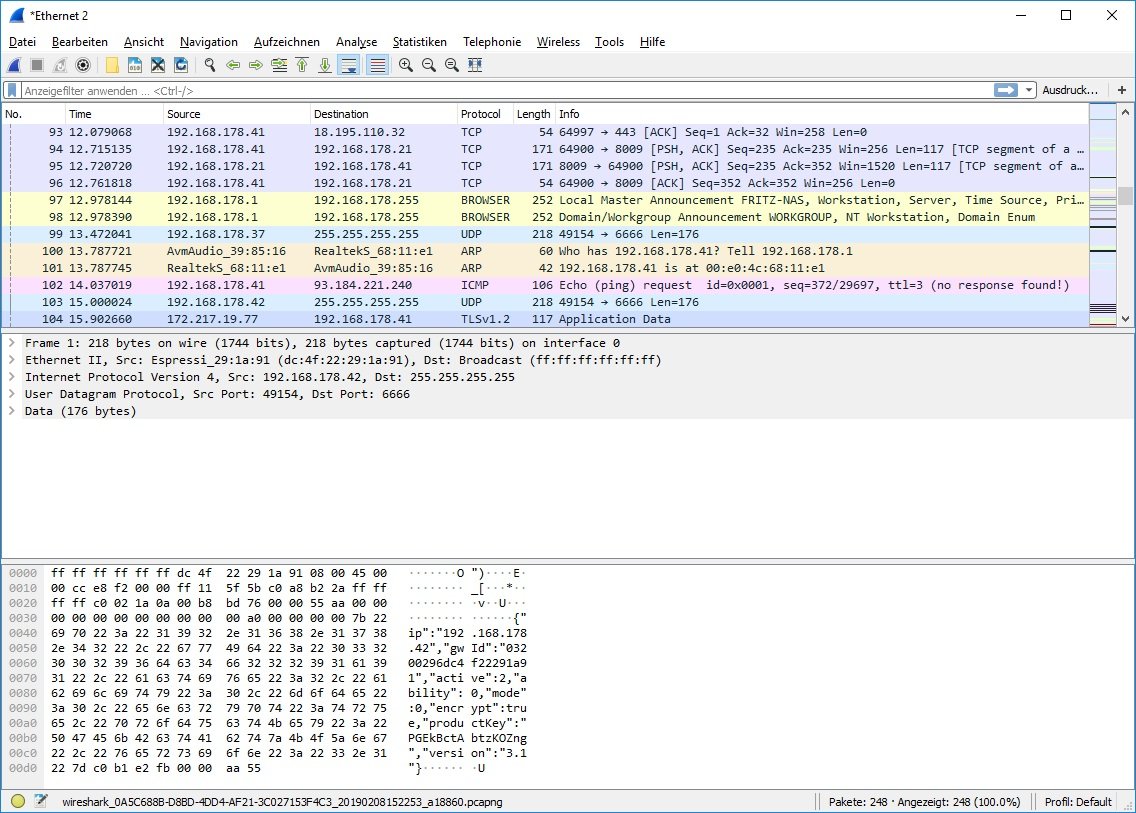

1.3 Wireshark intercepta el tráfico de red

La herramienta de código abierto «Wireshark» es un sniffer de red con el que puedes grabar el tráfico en cualquier interfaz y luego mostrar los resultados a través de la interfaz gráfica de usuario. El software admite 472 protocolos diferentes, como FibreChannel o IPv6.

Con la ayuda de Wireshark, puedes probar la encriptación o localizar problemas en la red. Los piratas informáticos utilizan el software principalmente para filtrar contraseñas y datos privados del tráfico.

Además de la versión gráfica, Wireshark también está disponible como herramienta de línea de comandos basada en texto TShark, que tiene la misma gama de funciones y guarda las grabaciones en formato tcpdump. De este modo, los resultados pueden analizarse cómodamente a través de la interfaz gráfica de usuario si es necesario.

Por cierto: Wireshark era conocido principalmente bajo su antiguo nombre «Ethereal » hasta hace algún tiempo. Después de que el desarrollador cambiara de empleador y perdiera los derechos sobre el nombre, el software pasó a llamarse Wireshark.

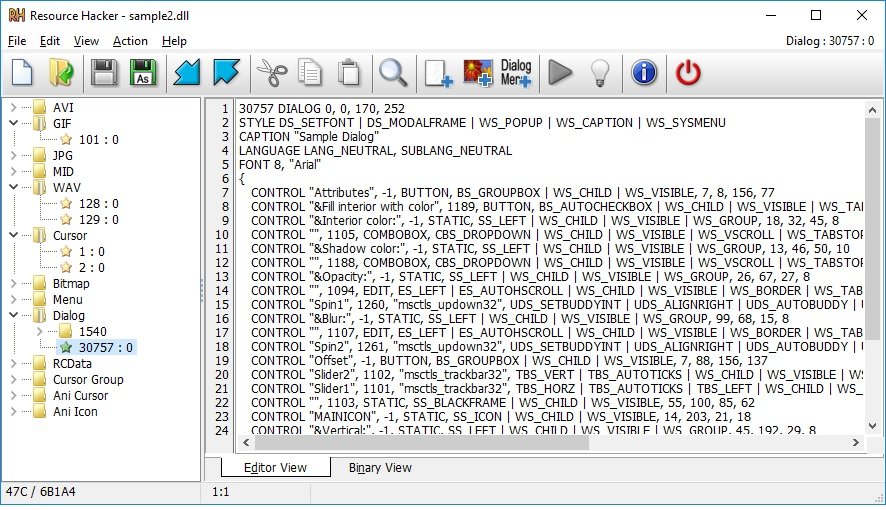

1.4 El hacker de recursos manipula la interfaz de usuario de Windows

Resource Hacker o Reshacker es una utilidad gratuita del desarrollador Angus Johnson que se puede utilizar para ver y cambiar los componentes de los archivos EXE.

Resource Hacker o Reshacker es una utilidad gratuita del desarrollador Angus Johnson que se puede utilizar para ver y cambiar los componentes de los archivos EXE.

Con la ayuda del software se pueden manipular, entre otras cosas

- Accesos directos

- Menús

- Cuadros de diálogo

- Controles

- Etiquetas

e incluso puede cambiar el logotipo de arranque al iniciar el ordenador. Originalmente concebido como una herramienta para ver archivos de aplicaciones ocultos, Resource Hacker se ha convertido también en una herramienta popular entre los ciberdelincuentes, que lo utilizan para introducir virus y troyanos en los sistemas de destino de forma inadvertida.

Resource Hacker contiene un compilador de recursos para archivos *rc, así como un descompilador para ver y editar archivos ejecutables y bibliotecas de recursos. Si es necesario, la herramienta también puede utilizarse para crear archivos de recursos completamente nuevos.

Consejo: Aunque Resource Hacker está equipado con una interfaz gráfica de usuario, el programa también ofrece muchas opciones para editar recursos a través de la línea de comandos.

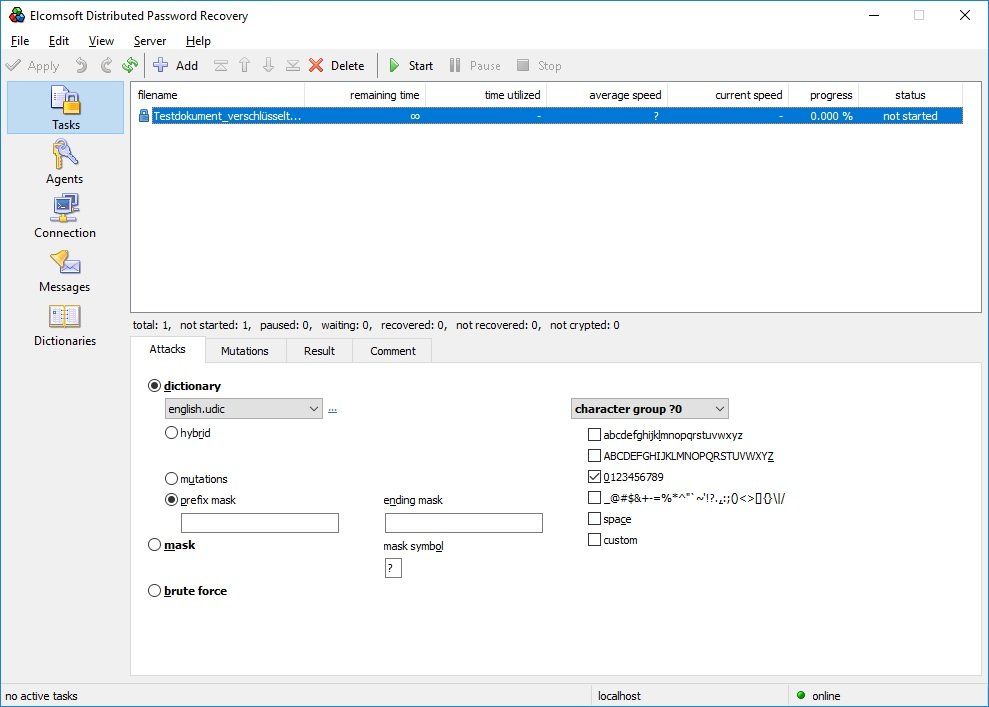

1.5 Distributed Password Recovery descifra casi cualquier contraseña

A diferencia de las herramientas de hacking mencionadas anteriormente, «Distributed Password Recovery» de ElcomSoft no es freeware, sino que por un precio de 599 euros (5 clientes) se obtiene un kit de herramientas especialmente potente con el que trabajan incluso autoridades, expertos forenses y empresas.

El software es capaz de descifrar las contraseñas de más de 300 tipos de archivos diferentes. Además de documentos de Office y archivos PDF, también se pueden determinar las contraseñas de certificados de seguridad personales, buzones de correo e inicios de sesión en Windows o Linux.

Para ello, se utiliza el método de fuerza bruta o se determinan las frases clave a partir de listas de palabras definidas. Distributed Password Recovery funciona hasta 250 veces más rápido que otros programas de descifrado comparables gracias a la tecnología patentada de aceleración por hardware y a la escalabilidad lineal hasta 10.000 ordenadores. Es compatible con todas las GPU de la serie Nvidia GeForce, los modelos de AMD y los núcleos de procesador gráfico integrados de las CPU de Intel.

Nota: Distributed Password Recovery también puede utilizarse para descifrar las claves maestras de gestores de contraseñas como KeePass, G Data o 1Password.

https://www.youtube.com/watch?v=Qr-cVpu8hOU

Conclusión: las herramientas de pirateo legal son un arma de doble filo

Mediante el uso de software de pirateo, los expertos en seguridad y los administradores pueden comprobar los sistemas de información en busca de brechas de seguridad y cerrarlas de forma selectiva para adelantarse a los atacantes.

Sin embargo,la disponibilidad de estos programas también encierra muchos peligros, porque las posibilidades que abren a menudo también tientan a la gente a hacer un mal uso de ellos. Desde el punto de vista del derecho penal, se está en una zona gris cuando se utilizan herramientas de hacking legales. Sin embargo, si las utilizas para sabotear los ordenadores o datos de otras personas, se trata de un delito penal según la legislación vigente.

Los proveedores de herramientas de pirateo tampoco deben confiarse: En algunos casos, pueden ser procesados por complicidad al distribuir o suministrar el software.

Como norma general, si quiere probar uno de los programas mencionados, sólo debe hacerlo en su ordenador personal y, a ser posible, no iniciar ninguna consulta a través de la red o de Internet.