El ransomware es actualmente la mayor amenaza informática en todo el mundo, tanto para usuarios particulares como para empresas y autoridades. En el siguiente artículo, aprenderá qué es el ransomware, cómo puede infectarse, qué medidas tomar en caso de infestación, así como los mejores métodos de protección contra el ransomware.

El término deriva del inglés «ransom», que significa «rescate».

Haga copias de seguridad periódicas y manténgalas separadas del sistema. Además, un antivirus activo y actualizado y la instalación de parches para Windows y los programas deben ser habituales.

Apague el sistema inmediatamente para evitar que se siga cifrando. A continuación, siga con calma una serie de pasos, que describimos en este artículo.

Índice de contenidos

1. definición de ransomware

No existe una definición clara de ransomware. Sin embargo, el término deriva de ransom, que significa rescate. El ransomware bloquea el acceso al PC o a los datos y exige al usuario un rescate en una criptomoneda como Bitcoin para liberar los datos.

También hay troyanos que sólo cifran o borran archivos, pero no exigen un rescate. Estos programas maliciosos también se denominan ransomware. Otro término para ransomware es cripto o troyano extorsionador.

¿Malware?: Malware significa «software malicioso» y, según la definición, incluye todo tipo de software malicioso como virus, troyanos, gusanos, spyware, rootkits, cryptominer y, por supuesto, ransomware.

Lo que en un principio sólo pretendía ser una broma o una demostración de poder por parte de los hackers se ha convertido en un rentable campo de negocio para los grupos criminales. Los ataques se dirigen a grandes empresas, el más reciente a Media Markt y Saturn en noviembre de 2021, o a instituciones públicas (hospitales, proveedores de energía) y obligan a las empresas afectadas a pagar rescates , a menudo de 6 o 7 cifras, si quieren recuperar sus datos rápidamente sin obligar a paralizar el proceso de negocio durante semanas. Una encuesta realizada en EE.UU. sobre los pagos de rescates efectuados en el primer semestre de 2021 mostró que sólo en América se pagaron más de 590 millones de dólares estadounidenses. La cifra ya deja claro lo lucrativo que se ha vuelto el negocio para los grupos de hackers criminales. Pero también hay hackers Robin Hood que donan los rescates capturados a organizaciones benéficas, como informó la BBC.

La Oficina Federal Alemana de Seguridad de la Información, o BSI, afirma en su informe sobre la situación en 2021 que la extorsión cibernética se está convirtiendo en la mayor amenaza digital.

2 ¿Qué ransomware se conoce?

El ransomware se presenta en una amplia variedad de formas con diferentes patrones de ataque, canales de distribución y cifrados. El ransomware suele mutar: el malware ya conocido se modifica de tal forma que no se puede detectar tan fácilmente en nuevos ataques. El sitio web bleib-virenfrei.de enumera actualmente 468 variantes de ransomware con las extensiones de archivo utilizadas y las peticiones de rescate. Existen herramientas de descifrado gratuitas para algunas de las variantes de ransomware, pero no para todas.

El criptotroyano más conocido fue y es WannaCry, que explotó una vulnerabilidad de seguridad en numerosos países en 2017 y pudo así propagarse rápidamente. Dado que inicialmente no había ningún parche de Microsoft para los sistemas obsoletos como Windows XP o Windows Server 2003, el malware encontró aquí un terreno fértil con muchos sistemas obsoletos. La víctima más destacada de WannaCry fue Deutsche Bahn. En los tablones de anuncios, además de los frecuentes retrasos, también podía verse la nota de rescate.

Actualmente, las principales familias de ransomware en circulación son Revil, Emotet, Ryuk, Maze, Hive y Clop. Según el Ransomware Report 2021 de Sophos, los grupos de hackers están seleccionando específicamente a las víctimas para sus ataques en lugar de confiar en una distribución aleatoria al estilo de WannaCry.

3 ¿Cómo se puede atrapar el ransomware?

3.1 Vulnerabilidades en el sistema operativo y los programas

Siempre hay vulnerabilidades de seguridad tanto en Windows como en otros sistemas operativos, que los hackers aprovechan para realizar ataques e inyectar código malicioso en los sistemas objetivo. Para los usuarios de Windows, el Microsoft Patchday mensual es por tanto especialmente relevante, ya que Microsoft hace públicas aquí vulnerabilidades de seguridad desconocidas, pero también ya conocidas, y ofrece correcciones para ellas. Por tanto, los sistemas operativos que ya no reciben mantenimiento, como Windows XP o Windows Vista, pero también Windows 7 para usuarios privados, no deben seguir utilizándose.

Sin embargo, los programas instalados, como los navegadores, las aplicaciones de Office o los servicios de servidor, también son puertas de entrada típicas para el ransomware, como se demostró claramente hace poco, en el verano de 2021, con numerosos ataques que aprovechaban una brecha en el servidor Exchange. Por lo tanto, mantenga actualizado el software que utiliza. Las aplicaciones de Microsoft Store pueden actualizarse solas, lo que tiene enormes ventajas para el mantenimiento del sistema.

3.2 Ejecutar programas desconocidos

No ejecute ningún programa cuyo origen y fuente de descarga no considere absolutamente seguros. En Internet, programas conocidos se combinan una y otra vez con malware y se descargan a través de las búsquedas de los usuarios. Mantén también alejados de Internet los «cracks» o «generadores de claves» para desbloquear shareware o utilizarlo permanentemente. Las descargas de los rincones oscuros de Internet pueden contener cualquier cosa.

3.3 Enlaces y adjuntos desconocidos en correos electrónicos

Una tercera puerta de entrada del ransomware son los correos electrónicos y sus archivos adjuntos. Los atacantes utilizan correos falsos para intentar que el usuario interactúe con un enlace o un adjunto. En cuanto el usuario abre este adjunto o sigue el enlace, se inicia un intento de ataque a través de un sitio web especialmente preparado o de malware en el adjunto.

¿Qué debo hacer si me veo afectado por un ransomware?

La BSI ha resumido las ayudas y reacciones en caso de daños en una guía que las empresas pueden descargar. Los puntos tras una infestación serían:

- Respuesta al incidente

Este término técnico se refiere a la rápida limitación del daño desconectando el sistema de la red y apagando el hardware. Esto impide el acceso externo y la encriptación de los datos que aún no han sido infectados. - No pago del rescate exigido

No hay ninguna garantía de que los autores vuelvan a desbloquear los datos después de haberlos utilizado. Además, el pago de un rescate animaría aún más a los autores a continuar con nuevos ataques con el objetivo de realizar más pagos a otras empresas. - Presente una denuncia penal ante la policía

Aunque no lo parezca: En los últimos años, las autoridades de investigación alemanas han adquirido una experiencia considerablemente mayor no sólo a la hora de determinar las causas de los ataques de malware, sino que en casos concretos también han logrado identificar y detener a grupos delictivos. Sin embargo, en la actualidad esto sigue siendo una excepción. Sin embargo, gracias a la estrecha cooperación entre varios Estados, cada vez es más frecuente localizar a grupos de hackers, como demuestran los recientes éxitos de Europol o de la LKA Baden-Württemberg, que identificó a un autor procedente de Rusia. - Conocimientos externos

Lo que sigue siendo una excepción para los usuarios privados es ya una realidad para las grandes empresas: expertos forenses informáticos externos examinan el sistema para determinar la localización exacta del ataque y el alcance de los daños. En los últimos años se ha formado un mercado muy amplio de proveedores para este tipo de encargos, y su ayuda y experiencia también se necesitan con frecuencia.

4.1 Ayuda a los usuarios privados

En el sector privado, las opciones tras una infestación con ransomware son limitadas.

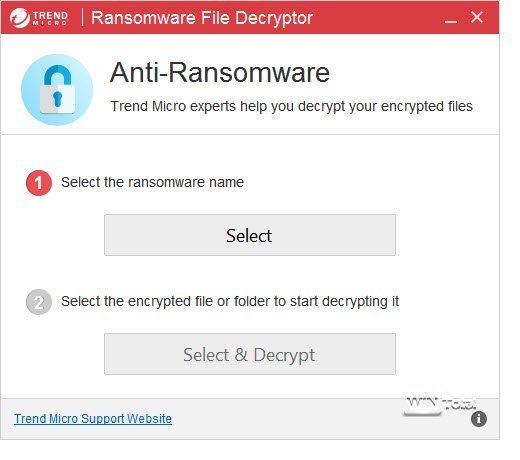

Apague el sistema inmediatamente. El soporte de datos infectado sólo debe examinarse en un entorno seguro con otro sistema operativo y los archivos no infectados, así como los ya cifrados, deben copiarse a otro soporte de datos. Es posible que el ransomware ya disponga de un desencriptador para descifrar los datos. Los archivos cifrados suelen tener una extensión diferente, por ejemplo .aes_ni o .aes256 para el ransomware AES_NI. La lista de ransomware conocidos de bleib-virenfrei.de también ayuda aquí.

A continuación, vuelva a instalar Windows formateando completamente el disco duro/SSD durante la instalación. No recomendamos limpiar el sistema del ransomware a través de un antivirus, aunque fabricantes como AVAST ofrezcan instrucciones para eliminar ransomware en Internet. No tiene la certeza de que se haya instalado otro malware que un antivirus no pueda detectar y eliminar.

Si sus datos son especialmente importantes para usted y no dispone de una copia de seguridad, también puede recurrir a numerosos servicios especializados de recuperación de datos, previo pago.

5 ¿Cómo puedo protegerme mejor contra el ransomware?

5.1 La protección antivirus activa debería ser estándar

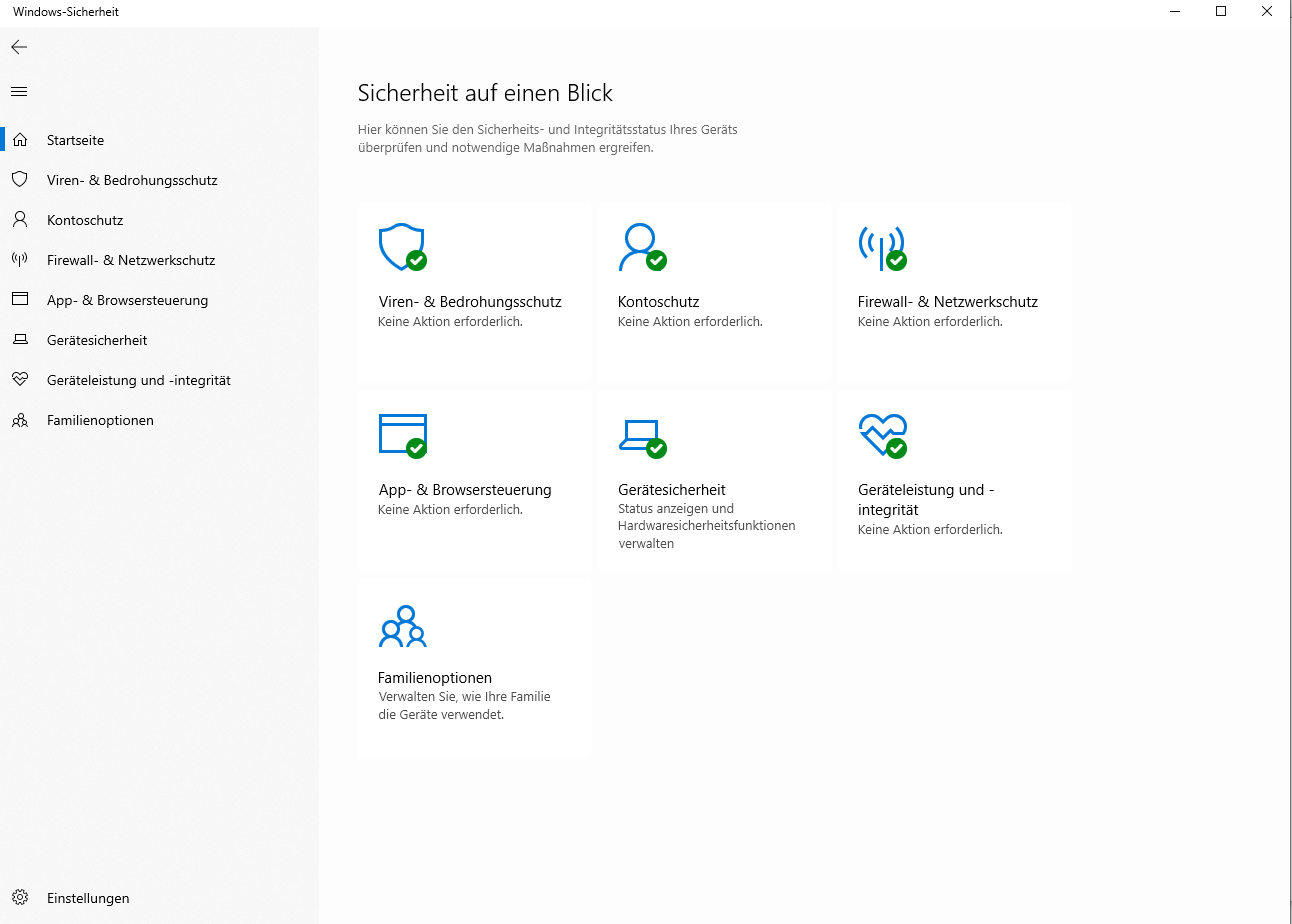

Además de Windows Defender, que ya ofrece suficiente protección como parte de Windows Security en Windows 10 y Windows 11, también hay muchos buenos escáneres de virus gratuitos, como muestra nuestra comparativa de 2020. Elegir la solución de Microsoft u otro fabricante sigue siendo una cuestión de preferencia personal. Según muchos expertos, Windows Defender ofrece la mejor integración en el sistema operativo y puede proteger eficazmente contra el ransomware con la función Acceso a carpetas supervisado.

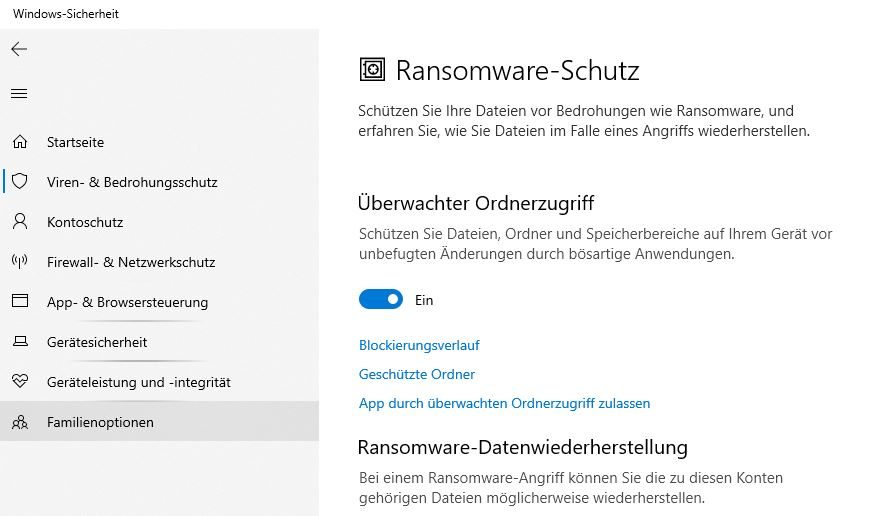

Elacceso supervisado a carpetas protege los archivos y carpetas de cambios no autorizados, dificultando, por ejemplo, que los troyanos los cifren o eliminen. En la configuración, puedes definir tú mismo las carpetas protegidas, así como las aplicaciones y programas excluidos de la supervisión. Esto es práctico, por ejemplo, si quieres renombrar o convertir numerosos archivos de imagen con una herramienta en un lote y luego borrar los archivos antiguos. Para permitir que Windows haga esto, puede definir una excepción para la herramienta.

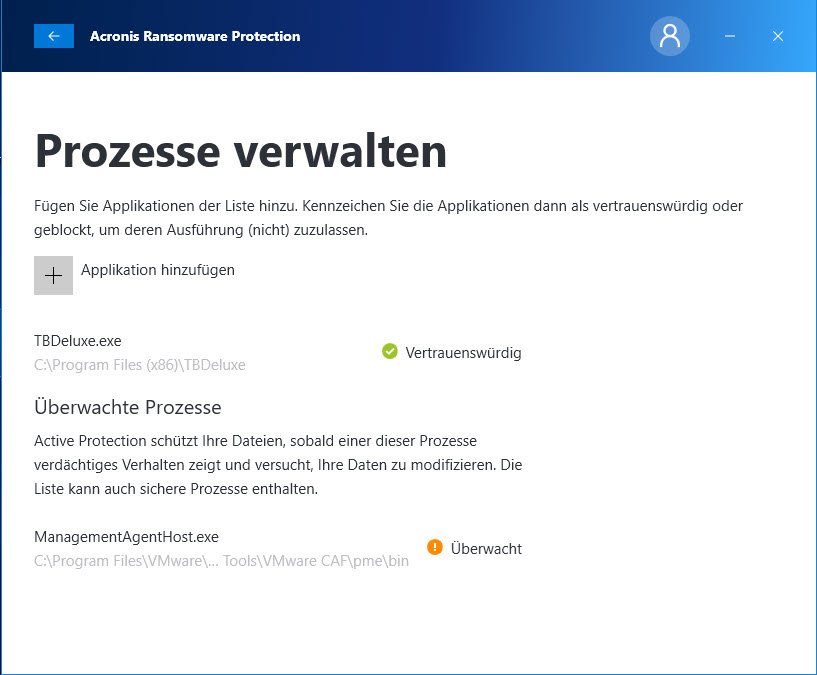

Herramientas como la gratuita Acronis Ransomware Protection o Malwarebytes Anti-Ransomware funcionan de forma análoga al acceso monitorizado a carpetas de Windows. Estas herramientas supervisan el sistema en busca de procesos sospechosos y detienen su acción hasta que el usuario da su consentimiento. Acronis True Image 2021 ya incorpora esta función en la variante de suscripción. Fabricantes como Kaspersky también han implementado la protección contra ransomware en sus productos.

5.2 Realice copias de seguridad periódicas de los archivos importantes

El ransomware cifra todos los archivos. Por lo tanto, es aún más importante que cree regularmente copias de seguridad con los datos que son importantes para usted. En nuestro artículo «Estrategias de protección contra troyanos ransomware», presentamos varias opciones para realizar copias de seguridad de datos adecuadas. Es importante que mantenga las copias de seguridad completamente separadas del sistema. Si se puede acceder a los datos de la copia de seguridad directamente desde el PC, ¡el ransomware también puede cifrar las copias de seguridad! Por tanto, una copia de seguridad en la nube con los servicios clásicos como Dropbox, OneDrive y compañía no es una copia de seguridad segura si se puede acceder a estos almacenamientos directamente desde Windows.

5.3 Mantener Windows y sus programas actualizados

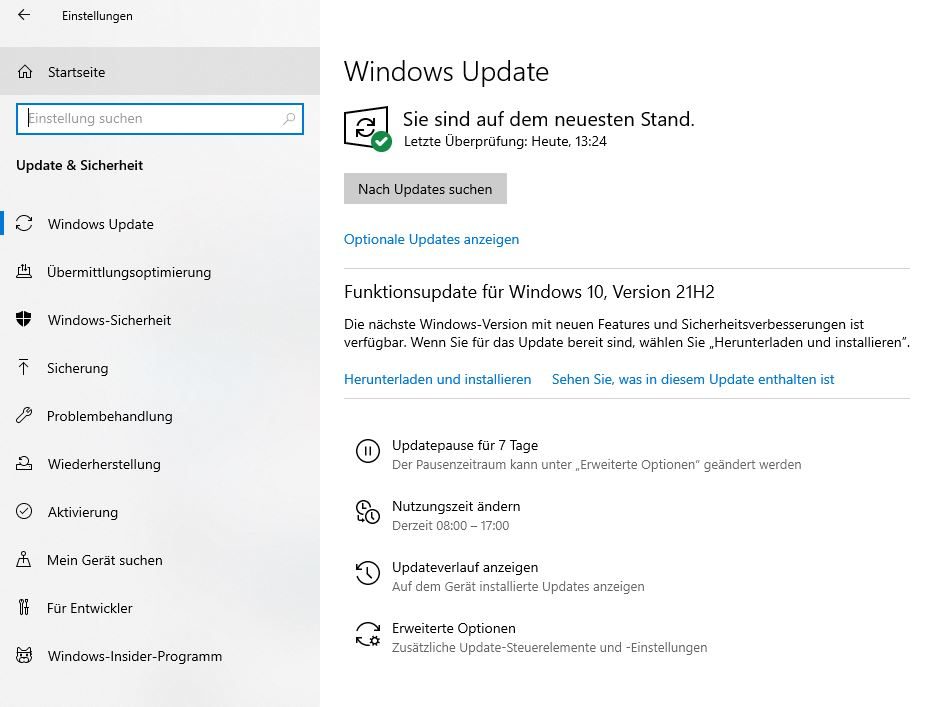

Las actualizaciones automáticas de Windows deberían ser estándar en tu Windows. Puedes configurarlo en los ajustes de Windows 10 y Windows 11.

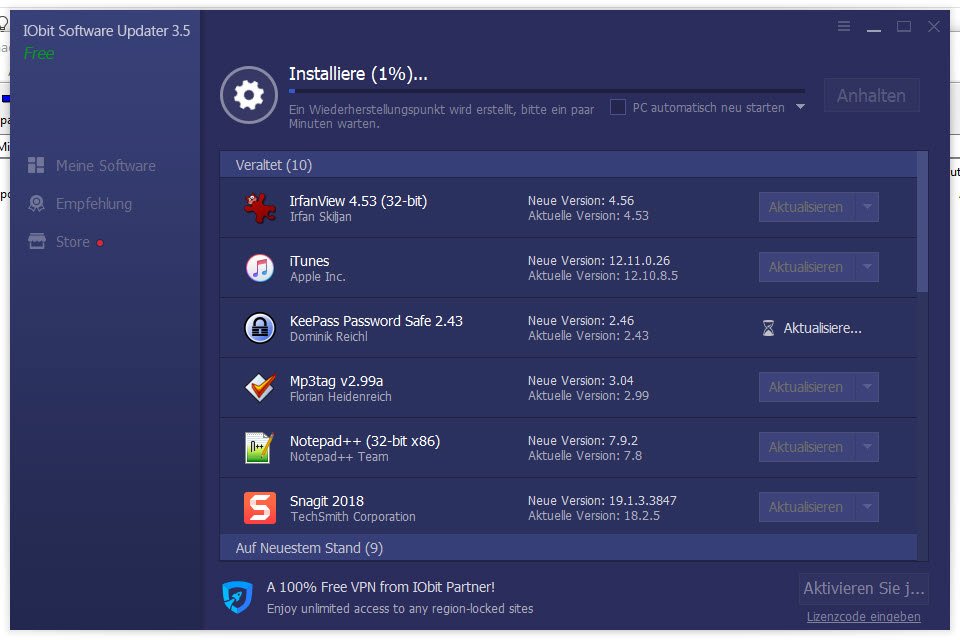

Además, muchos programas ofrecen la posibilidad de buscar nuevas versiones e informar al usuario sobre ellas. Las aplicaciones de la Microsoft Store pueden actualizarse de forma independiente, por lo que son preferibles a las variantes clásicas del instalador. Herramientas como IObit Software Updater o Sumo pueden utilizarse para escanear el PC en busca de programas obsoletos.

5.4 Ejecutar programas o enlaces desconocidos sólo en un entorno aislado

Con máquinas virtuales como Hyper-V, VMware o VirtualBox, puedes ejecutar software desconocido en un entorno seguro y no tienes que preocuparte de que tu sistema real sea atacado por un posible malware. Actualmente no se conoce ningún ataque en el que el malware haya sido capaz de salir de un sistema virtual.

En nuestro artículo Ataques de hackers: Medidas de emergencia y preventivas, puedes encontrar más información sobre cómo protegerte o proteger a tu empresa de los ataques y qué medidas tomar en caso de emergencia.