Si el rendimiento de tu ordenador o smartphone baja de repente sin motivo aparente, es posible que los hackers estén minando monedas virtuales en él sin tu conocimiento. En la llamada minería de criptomonedas, se introduce malware en tu sistema, que explota sus recursos en segundo plano y, además de una funcionalidad limitada, también puede tener consecuencias nefastas, como un sobrecalentamiento de la batería o incluso un fallo total del hardware. En este artículo, aprenderás qué hay exactamente detrás del cryptojacking y qué protección hay para este nuevo tipo de amenaza.

- Los programas de cryptojacking no causan daños directos en los dispositivos afectados, sino que roban recursos.

- La carga permanente de la minería maliciosa de criptomonedas provoca un desgaste más rápido del hardware y, por tanto, acorta la vida útil de su dispositivo.

- El criptojacking afecta con mayor frecuencia a las pequeñas y medianas empresas. Estadísticamente, representan un tercio y la mitad de todo el tráfico de minería, respectivamente.

Índice de contenidos

¿Qué es el criptojacking?

El criptojacking es un nuevo tipo de ataque hacker que goza de gran popularidad entre los ciberdelincuentes desde finales del año pasado. El término está formado por las palabras «cryptocurrency» (criptomoneda ) y «hijacking» (secuestro) y se refiere al secuestro de ordenadores o smartphones de otras personas para generar criptomonedas como Bitcoin, Monero o Ethereum de forma secreta utilizando su potencia de cálculo. Para ello, se utilizan complejas ecuaciones matemáticas que se ejecutan en paralelo y, por tanto, requieren las mayores capacidades posibles.

Enla mayoría de los casos, el punto de partida es una página web pirateada en la que se implementa un código extraño (el llamado «programa minero»). Cuando se accede a la página, el código se ejecuta automáticamente en el ordenador del usuario. De este modo se consume potencia de cálculo superflua y el pirata informático («minero») gana dinero sin tener que pagar los costes de electricidad ni el equipo correspondiente.

Algunas redes de bots de minería de criptomonedas (por ejemplo, Wanna Mine) se distribuyen a través de correos basura y luego se propagan de forma independiente en redes corporativas. Los piratas informáticos obtienen de este modo beneficios de más de 100.000 dólares al día.

El criptojacking en sí noes ilegal. En Internet, muchos operadores de sitios web ganan dinero «minando» los PC de sus visitantes. A cambio, prescinden, por ejemplo, de la molesta publicidad en línea. En estos casos, sin embargo, la minería se realiza con el consentimiento de los usuarios y por el propio operador del sitio web. Esto significa que el proceso sigue siendo transparente y no es el resultado de una «adquisición hostil».

Es bueno saberlo: Las criptomonedas como Bitcoin y Ethereum utilizan las denominadas cadenas de bloques en las que se documentan todas las transacciones que han tenido lugar hasta el momento. Sin embargo, a diferencia del libro mayor de un sistema contable, la información no se almacena de forma centralizada, sino que se distribuye de forma redundante a todos los nodos de la cadena.

2 ¿Qué peligros se derivan del criptojacking?

Lasrentables subidas de precio de las criptomonedas atraen cada vez a másgánsteres de Internet que utilizan métodos cada vez más pérfidos para acceder a su ordenador con el fin de utilizarlo para sus actividades maliciosas de «minería». Las consecuencias pueden ser tan variadas como el propio código malicioso:

- Las actividades clandestinas pueden ralentizar notablemente el ordenador y, en casos concretos, incluso provocar el sobrecalentamiento de la batería, inutilizando el dispositivo.

- Para las empresas, también existe el peligro de que surjan costes adicionales horrendos debido a la elevada utilización de los recursos de la nube. No es raro que la funcionalidad del centro de datos se vea afectada o, en el peor de los casos, que toda la red quede paralizada.

Sin embargo, el criptojacking no soloafecta a sistemas informáticos complejos: Los teléfonos inteligentes también se utilizan cada vez más con fines de criptojacking.Además, la creciente conexión en red a través del IoT («Internet de las cosas») también aumenta el riesgo, especialmente cuando se prestan servicios dentro de una empresa. Aunque estas redes tienen un alto nivel de complejidad y conectividad, la vulnerabilidad de la seguridad aumenta automáticamente con el número de puntos de acceso.

Es bueno saberlo: Los usuarios de dispositivos Apple tampoco deben confiarse. El número de ataques de cryptojacking a Macs, MacBooks y iPhones también ha aumentado en más de un 80% en los últimos meses.

¿Cómo reconocer el criptojacking?

Losprimeros signos de cryptojacking suelen ser una alta carga del ordenador o una batería del smartphone que se está calentando. Si además tu dispositivo consume mucha más energía de lo habitual, deberías considerar como causa una infección por software de minería malicioso.

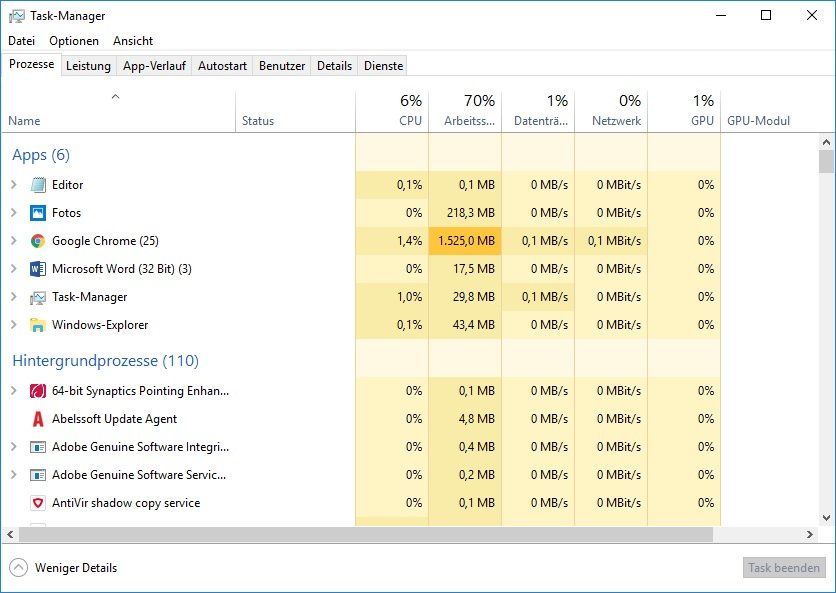

Puedes vigilar fácilmente la carga de tu ordenador a través del administrador de tareas. Si descubres procesos que están consumiendo una cantidad llamativa de energía de la CPU, deberían sonar todas las alarmas.

Si ha identificado un ataque de minería de criptomonedas en su dispositivo, debe actuar con rapidez. Cierre inmediatamente la pestaña del navegador en la que se ejecutó el script. A continuación, actualice todas las extensiones del navegador para eliminar los complementos infectados por el script.

Consejo: Opera ha lanzado cryptojackingtest.com, un sitio web en el que puede comprobar la seguridad de su navegador con respecto a las herramientas de minería de criptomonedas.

¿Cómo puedo protegerme contra el cryptojacking?

Por definición, los programas de criptominería no son malware en el sentido convencional, porque para ello tendrían que propagarse de alguna manera. Sin embargo, a veces utilizan virus, gusanos o troyanos para introducirse en el PC o en la red.

Un antivirus actualizado proporciona al menos una protección rudimentaria, ya que detecta los programas de minería conocidos y los elimina. Además, puede prevenir proactivamente el cryptojacking con estas medidas:

- Active la función anti-crypto miner de su navegador(si está disponible).

- Desactive JavaScript en su navegador. Los componentes esenciales del sitio web se implementan a menudo en los componentes de lenguajes de scripting, que podrían ser el objetivo de un ataque.

- Utilice bloqueadores de anuncios para evitar una nueva descarga del programa de minería de criptomonedas a través del sitio web en caso de infección. Extensiones del navegador como MinerBlock y NoCoin pueden detectar y bloquear scripts de minado en anuncios y sitios web.

- Bloquee sitios web potencialmente peligrosos a través de la lista negra de su navegador y desactive la ejecución de contenidos activos.

- Los dispositivos móviles pueden protegerse mediante la gestión de dispositivos móviles, que gestiona de forma centralizada aplicaciones, datos y extensiones, reduciendo el riesgo de ataques.

En las empresas, hay que concienciar fundamentalmente a los empleados sobre el tema, centrándose sobre todo en los distintos métodos de phishing. En las grandes redes, el criptominero también puede detectarse mediante la implantación de un sistema de vigilancia. Sin embargo, se requieren conocimientos especiales para sacar las conclusiones correctas de los valores determinados.

Es bueno saberlo: Como alternativa a la monitorización, el tráfico inusual también puede detectarse con sistemas de detección de intrusiones en la red (por ejemplo, Darktrace o Vectra), que utilizan funciones de aprendizaje automático para identificar anomalías.