Muchos usuarios asocian el término «red Tor» con la darknet y ésta, a su vez, con actividades no legales o entornos de vigilancia por parte de la NSA. El siguiente artículo explica qué es exactamente la red Tor, cómo funciona, para qué plataformas se puede utilizar y, sobre todo, si el uso de Tor es legal.

Tor son las siglas de «The Onion-Routing» y es una red especial que encamina los datos por Internet a través de varios servidores de tal forma que las llamadas no pueden ser rastreadas hasta el usuario.

Para acceder a la red Tor, necesita un navegador Tor gratuito, que está disponible para muchas plataformas.

Mientras no acceda a contenidos delictivos o cometa delitos, usar Tor es legal.

Índice de contenidos

1. protección de datos y anonimato en internet

Cuando navega normalmente por Internet, su dirección IP se transmite a cada servidor de destino, de modo que es posible sacar conclusiones sobre el emisor a través de los organismos gubernamentales. Pero incluso de otro modo, es muy probable que un servicio en la red pueda identificar a los usuarios mediante la huella digital del navegador y las cookies. Básicamente, esto tampoco sería un problema.

Sin embargo, hay Estados en los que no sólo se censura en la red, sino que incluso el comportamiento de navegación puede dar lugar a represalias. Además, hay muchas otras razones legales para moverse de forma anónima en internet, por ejemplo para periodistas, informadores o usuarios que quieren pasar desapercibidos. Para este grupo, el uso normal de internet es demasiado inseguro.

2 El enrutamiento cebolla como alternativa a una red VPN

Para un uso protegido de Internet, es recomendable utilizar redes VPN, de las que recientemente hemos presentado los mejores servicios VPN gratuitos. El objetivo de la VPN es proteger la privacidad del usuario, por ejemplo, qué ofertas y servicios ha utilizado. Sólo si el proveedor de VPN no almacena ningún dato, el uso es realmente anónimo y seguro.

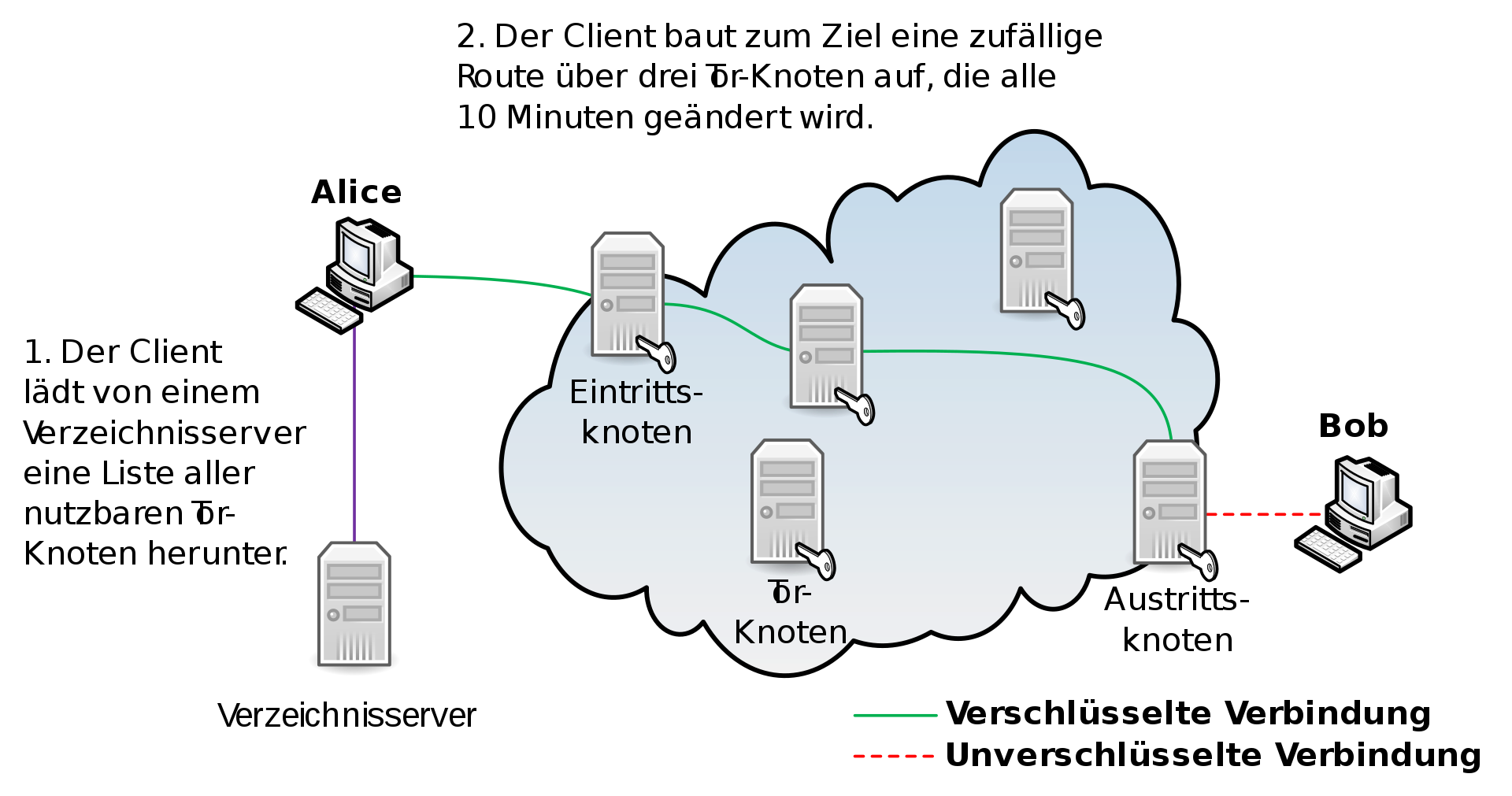

La red Tor tieneun enfoque diferente, pero sigue teniendo similitudes con la VPN. La red Tor no trata principalmente de cifrar el tráfico de datos, sino de anonimizar al usuario. El responsable de ello es «The Onion Routing«, o Tor para abreviar, que le da nombre. La red Tor encripta el tráfico de datos y lo envía a través de varios nodos, de los que hay miles en todo el mundo, hasta el servidor de destino. Mediante el protocolo de servicio oculto, las rutas se cambian cada 10 minutos y se seleccionan de una lista de todos los servidores accesibles.

Tor encripta el tráfico de un usuario y lo encamina a través de tres nodos aleatorios de la red Tor, gestionados por voluntarios. Utilizando el protocolo de servicio oculto, las rutas se cambian cada 10 minutos. Esto hace imposible rastrear quién es el remitente de la petición. Sólo el servidor de entrada conoce su IP, pero ésta no es almacenada por los servidores Tor.

A diferencia de VPN, en Tor no hay una oficina central que controle el flujo de datos. Esto significa que los usuarios no necesitan confiar en que sus datos no serán transmitidos a terceros. El proyecto Tor no tiene ánimo de lucro ni está controlado por agencias gubernamentales. El Proyecto Tor, que se desarrolló a mediados de los 90, se financia mediante donaciones, al igual que Wikipedia o Firefox. Los informes financieros y de actividad periódicos garantizan la transparencia para los usuarios.

2.1 Tor no compite directamente con las VPNs

Debido a susistema, la red Tor es bastante lenta y no es adecuada para aplicaciones de tiempo crítico como el streaming de vídeo o el intercambio de archivos. Para tales aplicaciones, la VPN es la mejor opción, ya que los datos se enrutan a través de servidores VPN rápidos. Para ello, la tecnología Tor es más adecuada para disfrazar la identidad del usuario mediante el enrutamiento a través de muchos servidores. Básicamente, también sería concebible usar Tor a través de VPN. Por razones de rendimiento, sin embargo, esto no es recomendable, ya que la tecnología Tor se ralentiza. La red Tor sólo protege cuando se navega, mientras que una conexión VPN completa encripta todas las actividades de Internet a través del acceso web.

3. el navegador Tor como puerta de entrada a la red Tor

Para acceder a la red Tor, necesita el paquete Tor Browser, que está disponible para las plataformas Windows, Linux, MacOS y también como aplicaciones móviles para iOS (aplicaciones de terceros como Onion Browser o Tor Browser ) y Android.

El paquete del navegador Tor es una versión modificada de Mozilla Firefox en la variante ESR (soporte a largo plazo), que ha sido modificada de tal manera que

- el navegador no ejecuta scripts

- siempre se utiliza HTTPS

- se evita en la medida de lo posible la huella digital del navegador,

- el navegador no almacena datos como cookies, etc,

- la red Tor se utiliza automáticamente para navegar por la web.

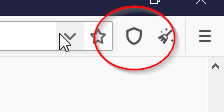

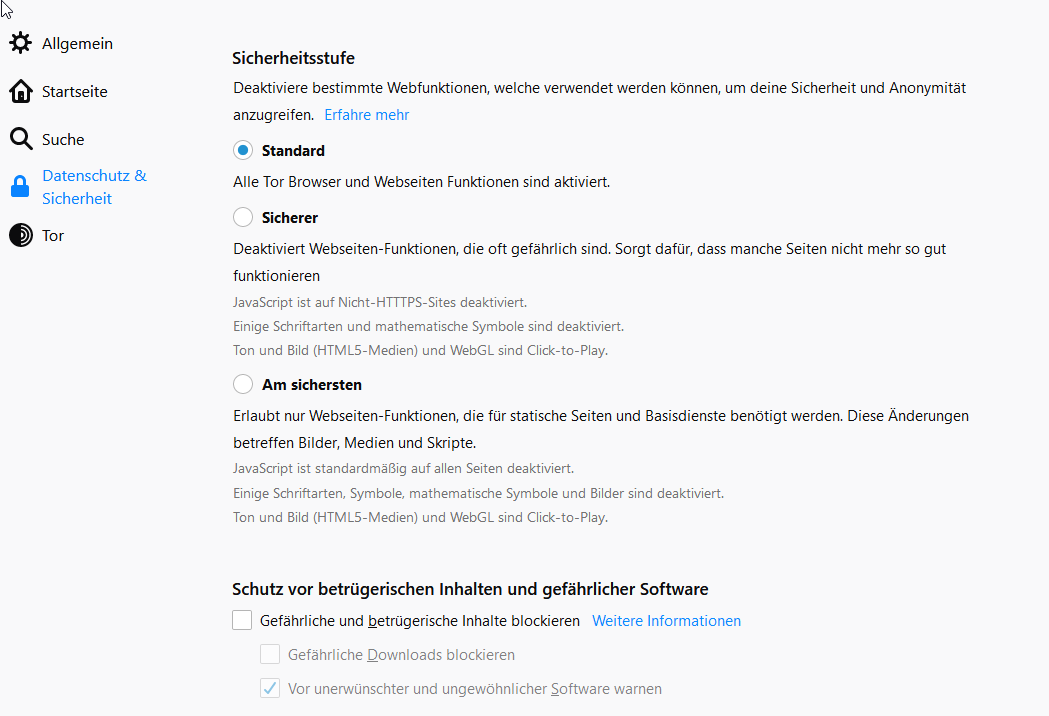

El navegador Tor tiene tres niveles de seguridad para los sitios web, que se pueden cambiar a través del símbolo en la barra de direcciones del sitio web.

En la configuración de privacidad de Firefox, el navegador Tor real, encontrará los valores predeterminados para los tres niveles de seguridad.

Además, el navegador utiliza DuckDuckGo, un motor de búsqueda alternativo a Google, y solicita los sitios web en inglés por defecto, aunque esto se puede ajustar en la configuración.

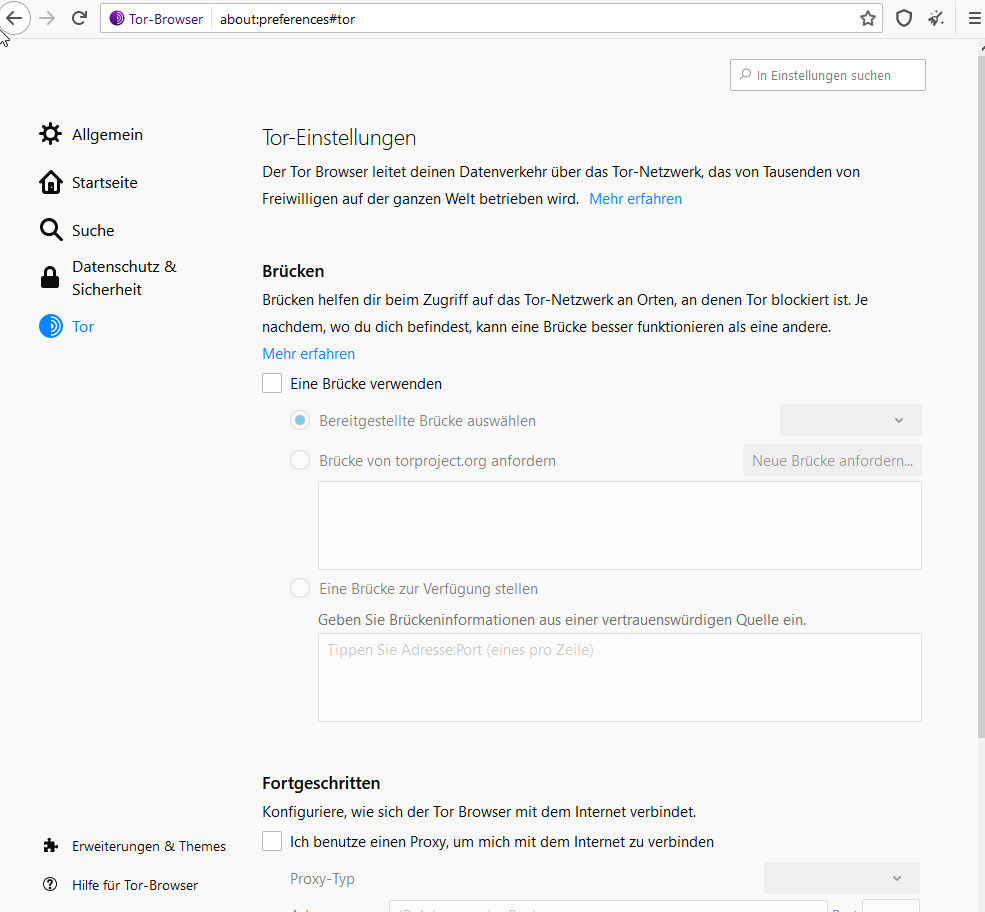

4 Cómo configurar el acceso a la red Tor

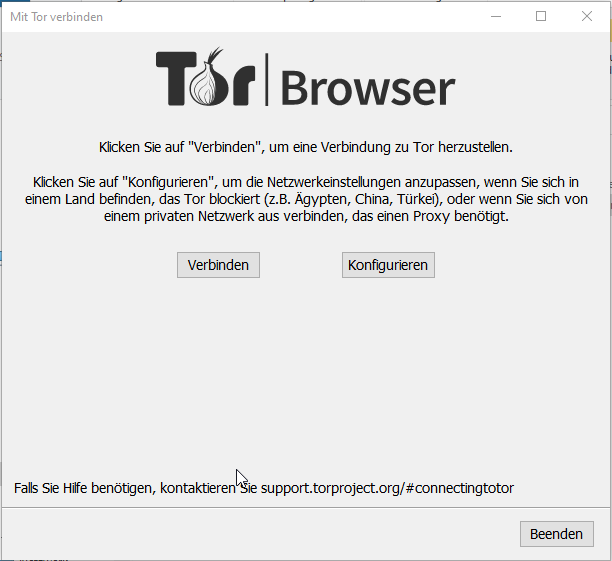

Para conectarse a la red Tor, primero debe descargar e instalar el paquete del navegador Tor. El instalador para Windows configura el software de forma portable. Esto significa que también puede guardar el navegador en un pendrive desde donde se puede iniciar en cualquier PC con Windows. Antes de poder navegar de forma anónima, el navegador debe conectarse primero a la red Tor. El proceso puede tardar unos minutos.

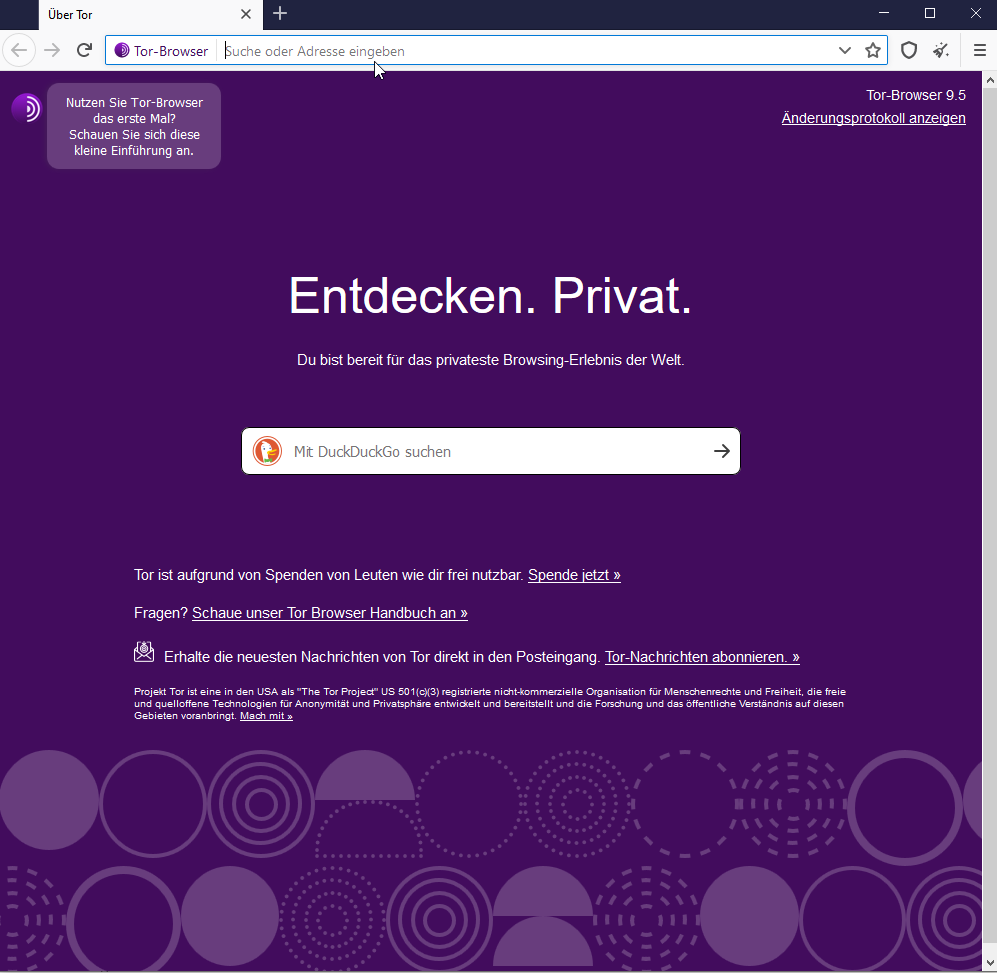

Tan pronto como se establece la conexión a la red Tor, se inicia el navegador Firefox propiamente dicho.

Puedes navegar por Internet como de costumbre. El funcionamiento del navegador Tor se corresponde con el de Firefox. No obstante, puedes encontrar un manual para el navegador Tor en la página web del fabricante.

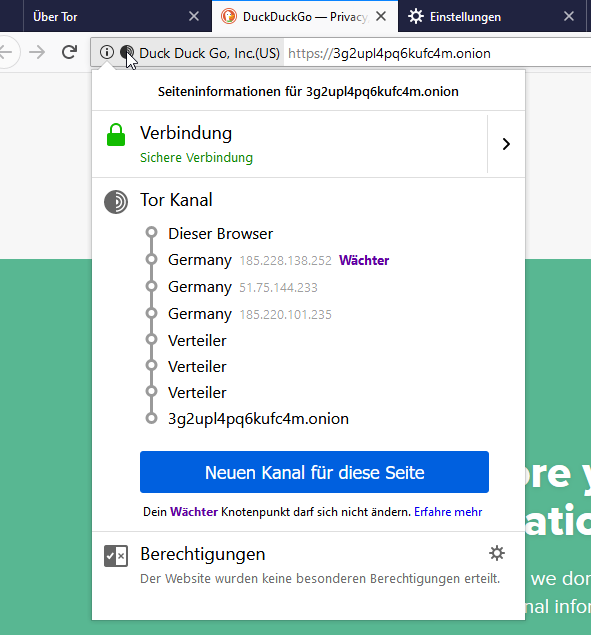

Las páginas web se recuperan en canales. Puede visualizar el canal en el que se accede a la página web a través de la red Tor haciendo clic en el símbolo Tor de la barra de direcciones. Aquí también encontrará la opción de llamar a un nuevo canal para una página web y así enviar la señal a través de nuevos relés Tor.

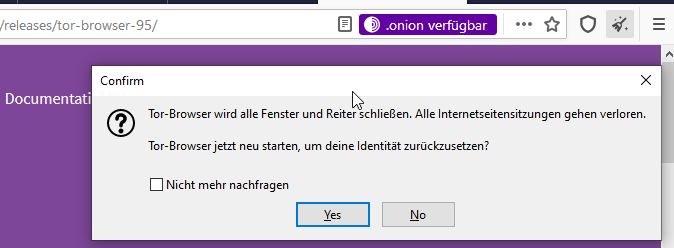

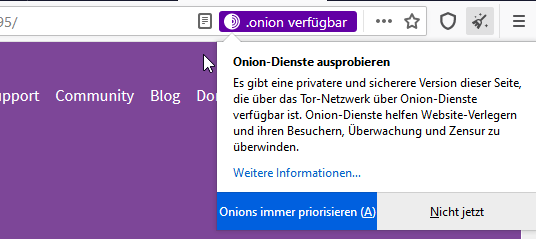

En la barra de menú del navegador Tor encontrará dos botones más: La «escoba de barrido» crea una nueva identidad de navegador para evitar la huella digital del navegador en la sesión actual. A la izquierda de éste, el navegador Tor muestra la nota «.onion available» si también se puede acceder a la oferta web actual a través de una página .onion segura. Al hacer clic en la nota, se cambia a la misma oferta a través de la «darknet».

Para los países donde Tor está bloqueado, hay opciones en la configuración para establecer un puente Tor. El funcionamiento a través de un servidor proxy también es posible con el navegador Tor.

Sin embargo, hay servicios web que reconocen el acceso desde la red Tor e impiden este acceso. Para estos casos, por tanto, sólo te queda el uso de servicios VPN gratuitos.

5 Tor también ofrece acceso a la Darknet

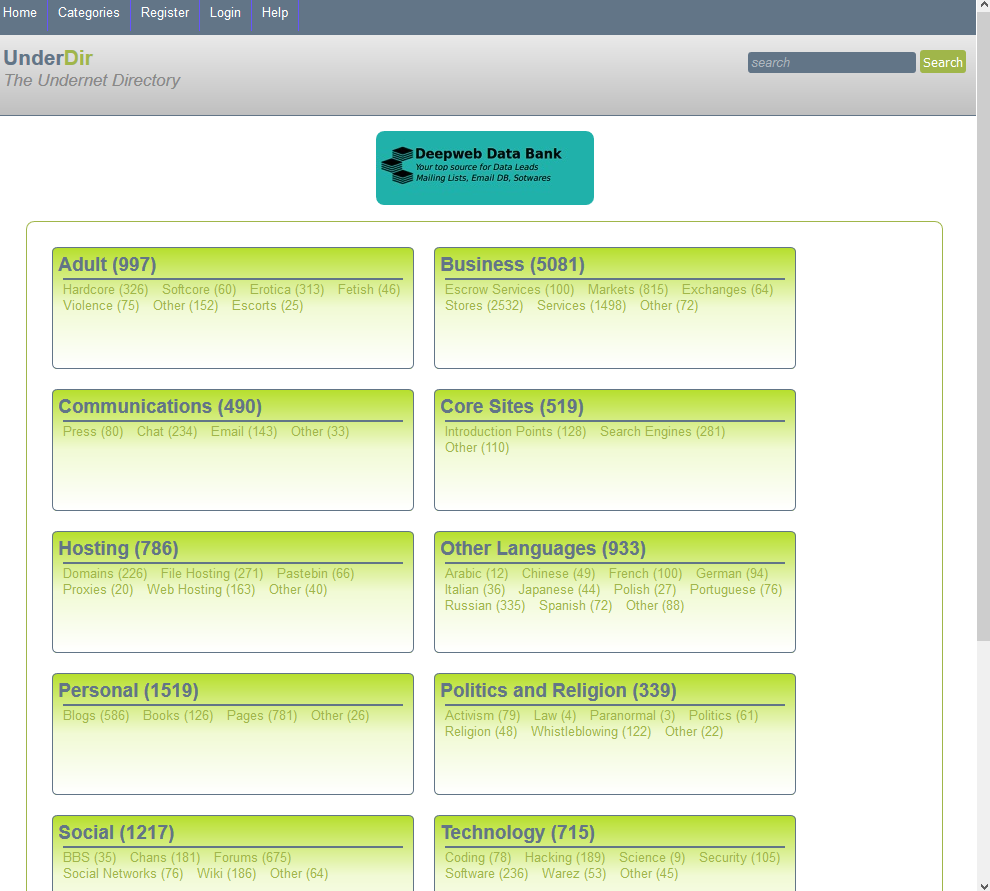

Además de la World Wide Web «clásica», hay muchas otras redes conectadas y accesibles a través de Internet. Una de estas redes es la «Red Cebolla», a la que a menudo se hace referencia en los medios de comunicación como la Darknet.

Además de la World Wide Web «clásica», hay muchas otras redes conectadas y accesibles a través de Internet. Una de estas redes es la «Red Cebolla», a la que a menudo se hace referencia en los medios de comunicación como la Darknet.

Sólo se puede acceder al contenido alojado en ella a través de la red Tor y termina en«.onion«. Esta red superpuesta está completamente desconectada de la clásica «Word Wide Web», por lo que también se la denomina red oscura o darknet. A través de la darknet se puede acceder a muchos contenidos legales, como Facebook en https://www.facebookcorewwwi.onion o periódicos como el New York Times en http://grams7ebnju7gwjl.onion.

Cuando accede a un sitio web de la Word Wide Web clásica a cuyo contenido también se puede acceder en la red Onion, el navegador Tor muestra un mensaje. Entonces puede decidir si dar siempre prioridad a las Cebollas o permanecer en el sitio web clásico.

No existe un motor de búsqueda como Google para la Darknet, pero sí muchas páginas de catálogo con contenidos, como era habitual en la época con Yahoo, por ejemplo.

¿Es legal el uso del navegador Tor?

El hecho de que pueda ocultar su identidad con el navegador Tor nohace que su uso sea ilegal y es más bien una expresión de una sana cultura de protección de datos, especialmente fuerte en Europa. Por tanto, puede utilizar la red Tor de forma tan legal como encriptar datos de forma segura con AES y protegerlos así de accesos no autorizados.

Lo que no está permitido, en cambio, es todo lo que estaría prohibido incluso sin una red Tor: acceder a contenidos delictivos, comprar y comerciar con artículos prohibidos, etc. Quienes retozan en los «rincones oscuros» de Internet no están en un espacio sin ley. Especialmente en la darknet, hay muchas ofertas de este tipo, cuya visualización o uso ya está penado por la ley.