Cuando envías un correo electrónico desde tu ordenador o smartphone, naturalmente no quieres que personas no autorizadas lo lean en secreto. Aunque muchos proveedores de Internet ya garantizan una ruta de transporte segura y una mayor protección de los datos en línea mediante el cifrado SSL, esto no significa que tus mensajes estén completamente protegidos de miradas ajenas. Con el cifrado PGP, puedes protegerte de las escuchas de autoridades, instituciones o grandes empresas y, al mismo tiempo, demostrar la integridad y autenticidad de los mensajes recibidos.

- La primera versión de PGP ya existía en 1991: el informático Philip R. Zimmermann quería proteger con ella a los usuarios sobre todo de la curiosidad de los servicios secretos.

- El antiguo empleado de la CIA y denunciante Edward Snowden también utilizó PGP para proteger datos de accesos no autorizados.

- En 2010, PGP pasó a ser propiedad de Symantec Corporation por unos 300 millones de dólares estadounidenses.

Índice de contenidos

¿Qué es el cifrado PGP?

La abreviatura PGP significa » Pretty Good Privacy» (privacidad bastante buena). Se refiere a una técnica de encriptación de correos electrónicos que funciona con la ayuda de firmas digitales. Esto permite a los usuarios comprobar si un mensaje procede realmente del remitente especificado en él.

PGP es un«criptosistema asimétrico«. Esto significa que se basa en una infraestructura de clave pública en la que existen tanto claves públicas como privadas. Por tanto, las partes implicadas no necesitan una clave común para comunicarse: cada participante tiene su propio par de claves, cada una de las cuales consta de una clave pública y otra privada.

Con PGP puedes protegertu privacidad. Esto se aplica sobre todo a la correspondencia electrónica, pero la tecnología también garantiza que terceras personas no puedan manipular los archivos. Además de la posibilidad de cifrar los correos electrónicos de extremo a extremo (es decir, a lo largo de toda la ruta de transmisión), también ofrece un formato de archivo estandarizado para las firmas digitales. Puede utilizar PGP tanto en Outlook como (en forma de complemento del navegador) con todos los servicios actuales de correo web.

Es bueno saberlo: En iOS, sólo se admite el estándar S/MIME para el cifrado de extremo a extremo, lo que significa que PGP no funciona realmente en iPhones y iPads . Sin embargo, si quieres utilizar PGP también en tu dispositivo Apple, puedes recurrir a herramientas de terceros como oPenGP o iPGMail, que generan por sí mismas pares de claves PGP.

¿Cómo funciona el cifrado PGP?

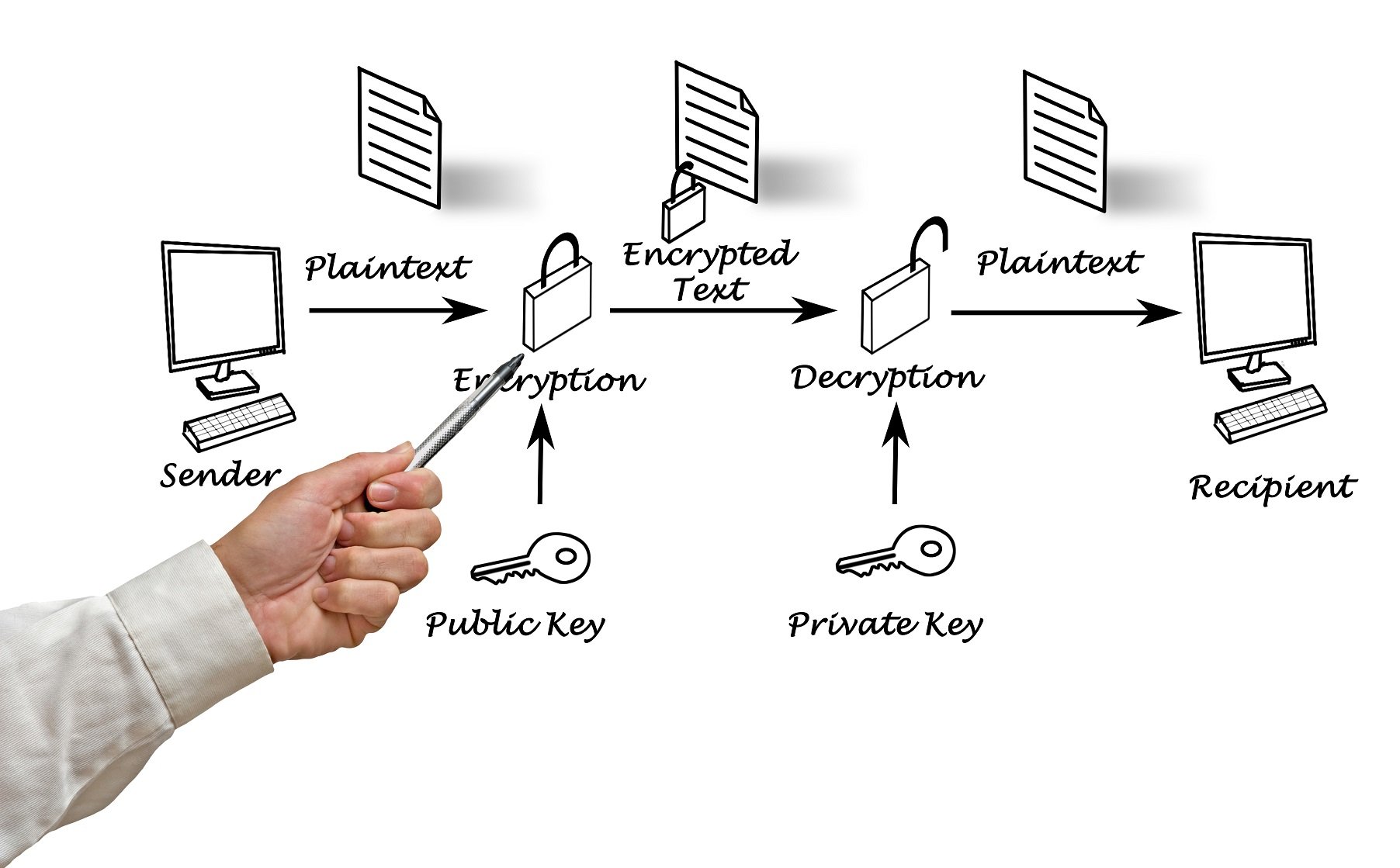

Como ya se ha mencionado, PGP utiliza claves públicas y privadas para el cifrado. Éstas consisten en una serie de números que se representan en un documento de texto. De este modo, también se pueden almacenar o enviar fácilmente.

PGP tiene dos funcionalidades básicas:

- Cifrar correos electrónicos: Los mensajes o archivos se codifican con la clave pública del destinatario. El descifrado sólo es posible con la clave privada del destinatario.

- Firmar documentos: Para garantizar la autenticidad y fiabilidad de textos o documentos, el remitente puede añadir una firma digital. Para ello, PGP genera una «huella digital» única basada en procedimientos hash criptográficos. El remitente la cifra y puede añadirla al mensaje o archivo.

Para que los mensajes codificados y firmados vuelvan a ser legibles después, hay que seguir varios pasos. En primer lugar, hay que descodificar los datos con la clave privada del destinatario. Después, están disponibles como texto sin formato, pero siguen protegidos con una firma digital.

Ahora, para garantizar la autenticidad del remitente, se genera una huella digital a partir del texto plano del mensaje. Para ello, PGP utiliza el mismo procedimiento de hash criptográfico que utilizó el remitente.

Al mismo tiempo, PGPdescifra la firma con la clave pública del remitente y compara el resultado con la huella digital recién determinada. Si las cadenas de caracteres coinciden, el mensaje procede realmente del remitente.

Atención: PGP sólo cifra el contenido (por ejemplo, textos o imágenes), las líneas de asunto de tus correos siguen siendo legibles. Esto significa que, a pesar de la encriptación, sigue siendo posible ver con quién te has comunicado.

El principio de seguridad de PGP se basa en la asignación fiable de la clave pública a una persona concreta. Además de la verificación personal (por ejemplo, por teléfono) o por una autoridad de certificación digital, el intercambio también puede realizarse a través de la llamada WOT («Web of Trust»).

2.1 Web of Trust – ¡Mejor control!

La Web of Trust es una alternativa descentralizada al procedimiento PKI, cuyo objetivo es crear una red en línea de estructuras de confianza entre usuarios individuales.

La autenticidad de las claves PGP se garantiza mediante confirmaciones de los participantes a través de distintos niveles de confianza. A diferencia de PKI, con WOT otra persona proporciona una firma digital sobre una clave tras asegurarse de la identidad del titular.

En la WOT, las claves se almacenan en directorios específicos y en forma de enlaces de claves:

- En el llavero público se almacenan las claves públicas (propias y de terceros) y sus certificados.

- El llavero privado contiene únicamente las claves propias del usuario.

Con la ayuda de OpenPGP, también es posible conocer el grado de confianza de la otra parte en WOT, así como clasificar a las personas uno mismo.

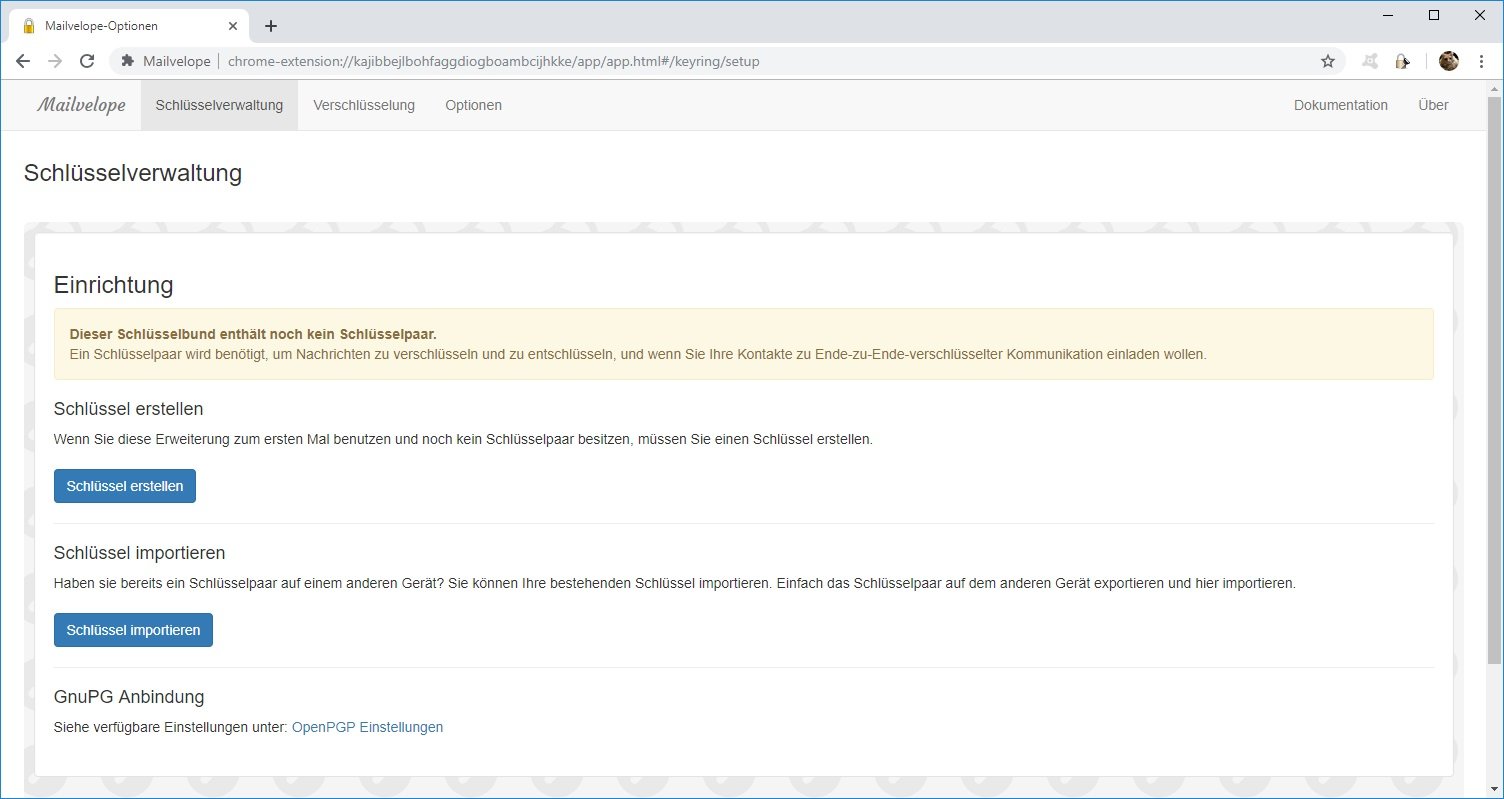

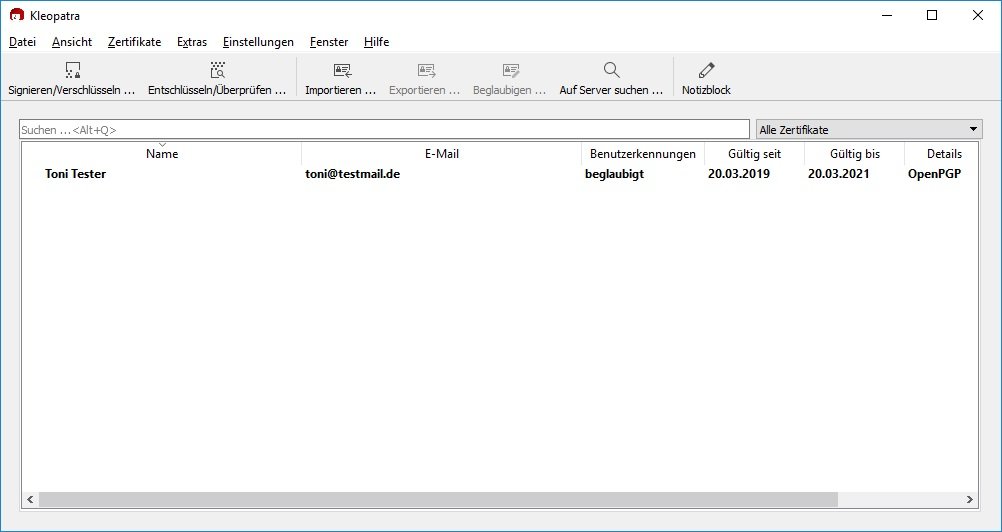

En Windows, puedes crear una clave PG con la ayuda de la herramienta gratuita Gpg4Win. Puede encontrar instrucciones claras y una explicación de cómo configurarla aquí, por ejemplo.

¿Hasta qué punto es seguro el cifrado PGP? ¿Qué vulnerabilidades existen?

Como casi todos los sistemas de seguridad, la tecnología PGP tiene naturalmente ciertas vulnerabilidades que los atacantes podrían explotar. Hemos resumido los puntos más importantes que deberías conocer en la siguiente sección.

3.1 ¡No confíes en ninguna clave que no hayas falsificado tú mismo!

Si se utiliza una clave pública, siempre hay que asegurarse de que no está falsificada. Las claves públicas suelen almacenarse en servidores a los que tienen acceso de lectura y escritura numerosas personas. Así que no es de extrañar que en el pasado hayan aparecido claves falsificadas incluso en servidores oficiales de claves PGP, que incluso tienen lasmismas firmas que las originales.

En principio, sólo deberías confiar en una clave pública recién recibida si la has recibido directamente y a través de un canal seguro del remitente o si una persona de confianza puede confirmar su autenticidad.

Es bueno saberlo: Una clave PGP falsificada puede identificarse, por ejemplo, con ayuda de la huella digital. La cadena de caracteres es única para cada clave generada y también puede compararse en el teléfono en caso de duda.

3.2 Antes de cifrar es después de firmar

Una de las mayores desventajas de PGP es la secuencia de codificación: firmar un mensaje siempre tiene lugar antes de cifrarlo. Esto significa que el destinatario podría reenviarlo a otra persona con un remitente falso después de haberlo descifrado. Si el destinatario no utiliza su propia firma, se crea la impresión de que el mensaje procede directamente del remitente original.

3.3 Una vez que el gusano está en …

El malware también puede suponer una amenaza para la seguridad de PGP. Por ejemplo, hay ciertos troyanos que se han desarrollado especialmente para espiar la clave privada o incluso el texto sin formato y reenviarlo en segundo plano a un tercero no autorizado.

Algunos virus y gusanos también son capaces de influir en el comportamiento del PGP, por ejemplo, las firmas dejan de comprobarse limpiamente o se da información falsa sobre las claves utilizadas. El hecho de que, por desgracia, el código fuente de P GP esté ahora ampliamente distribuido y sea prácticamente de acceso público facilita aún más a los piratas informáticos llevar a cabo sus actividades delictivas. No se necesitan más que conocimientos de programación para cambiar los pasajes pertinentes del código fuente.

PGP por sí mismo no tiene ninguna protección contra el malware, pero en tiempos de aumento de la ciberdelincuencia, tu ordenador (ya sea Apple o Windows) debería tener instalada una protección antivirus actualizada de todos modos.

Es bueno saberlo: El mayor peligro con PGP es que tu clave privada caiga en manos de un atacante. Asigna una contraseña lo más segura posible y no facilites la clave a terceros bajo ningún concepto.